“Kraken en Computers” van Jan Jabobs (1985), zo hackte je vroeger een computersysteem!

Hoe ben ik aan dit boek gekomen?

Ik denk ergens rond 2012 heb ik via internet contact gekregen met iemand die tal van computerspullen had liggen. Van oude Macs tot boeken, van deze meneer, woonachtig in Hilversum heb ik een hele auto vol meegekregen. Veel van die spullen zijn in dozen in de garage verdwenen, om nog eens een keer uit te zoeken.

Toen ik in 2021 dan eindelijk een grote plek had voor alle spullen ben ik van alles gaan uitzoeken, spullen die ik naar mijn inziens nog nooit gezien had, dit boek zat daarbij. Inmiddels had ik in die 9 jaar een grote interesse ontwikkeld voor digitale veiligheid. In combinatie met mijn ontembare passie voor de geschiedenis van computers kon het niet anders dan dat dit boek iets voor mij was.

Korte omschrijving

Wanneer je geinteresseerd bent in de geschiedenis van de computer en ook in digitale veiligheid dan zou je dit boek wellicht kunnen beschouwen als de bijbel van digitale veiligheid. Schrijver Jan Jacobs (1957) legt in zijn boek duidelijk de werking van BBS’sen ofwel de Bulletin Board Systems uit. Een BBS zou je kunnen beschouwen als de voorganger van de websites zoals we die nu kennen, maar weer de digitale variant van een prikbord.

Jan legt contact met een aantal jonge “computernerds”, de computervaardigheden van deze jongens verschilt overigens wel waarin er een iemand is die uitblinkt.

Hoe hackte men vroeger computersystemen?

Gedurende de “reis” die Jan aflegt wordt duidelijk hoe simpel het soms blijkt om in te breken op computersystemen van grote bedrijven en ook overheidsinstanties. Dat inbreken doet men door in te bellen naar het computersysteem over de normale telefoonlijn. Internetlijnen bestonden in 1985 niet, daarom liep het dataverkeer over een telefoonlijn. De reden dat deze computers benaderbaar waren over de telefoonlijn was omdat het mogelijk moest zijn voor medewerkers om vanaf hun thuiscomputer in te loggen op computersystemen. Je leest het goed, thuiswerken in 1985. De kaft van het boek die je bovenaan deze pagina ziet geeft je een idee hoe dat er toen uit zal hebben gezien. De onderstaande afbeelding geeft je voor de variatie ook een beeld.

Dat inbellen ging “gewoon” via het telefoonnummer van de computer. Die telefoonnummers gingen rond op BBS’en maar konden ook in de jaren 80 al worden ontfutseld door middel van social engineering. Om je een idee te geven over hoe de jongens in dit boek dat aanpakten, zij belden gewoon met de receptie van hun doelwit en identificeerden zich met een zo algemeen mogelijke naam. Als voorbeeld, Jan Visser. De naam moest dusdanig algemeen klinken dat de receptionist wel aan moest nemen dat de beller aan de andere kant van de lijn een legitieme medewerker was. Het opzoeken van een naam van een medewerker deed men in de jaren 80 vanzelfsprekend niet dus validatie was voor de receptionist op die manier niet mogelijk. Vervolgens vroegen de jonge hackers om het telefoonnummer van de computer, die ze in veel gevallen ook gewoon kregen. Het kraken kon beginnen.

Er bleken een aantal veelvoorkomende systemen te zijn, die ook nog eens eenvoudig te herkennen waren. Met het verkregen telefoonnummer kon er nu naar de computer gebeld worden waarna er een reactie kwam. Deze reactie verraadde soms meteen al om welk systeem het ging, bijvoorbeeld “Welkom bij het loginscherm van [naam van het betreffende systeem]”.

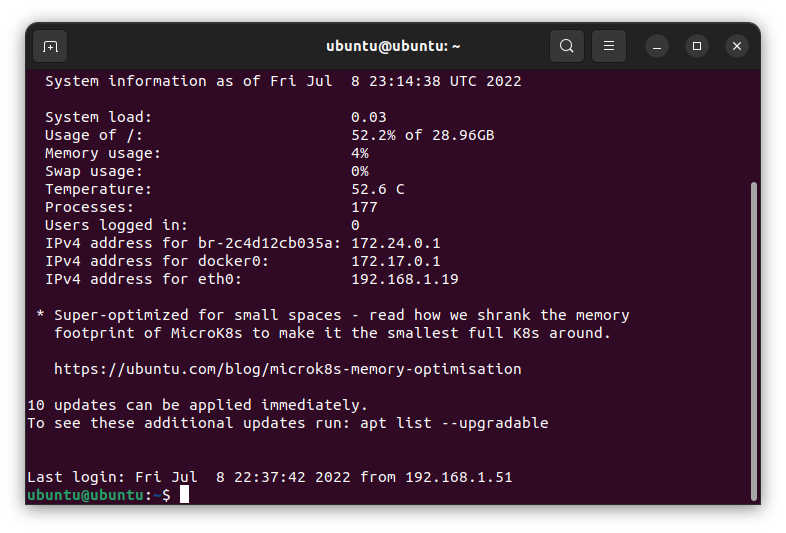

Zo waren er in die tijd veel VAX-systemen en ook Unix-systemen waren in die tijd verre van zeldzaam. Eenmaal aanbeland bij het loginscherm was het in sommige gevallen mogelijk om direct met succes in te loggen als administrator. Wanneer er met succes ingelogd was in het systeem had men enkel de terminal waarmee er door het systeem heen kon worden gegaan. Een echte grafische interface zoals vooral begin jaren 90 aan populariteit won was er toen nog niet. Ter illustratie (voor de jongere lezers) heb ik een voorbeeld van een hedendaagse Linux-terminal toegevoegd waarbij er een verbinding is opgezet met een “server”. Het uiterlijk zag er op VAX- en Unix-systemen in 1985 anders uit maar het idee van een text-based terminal wat men ook wel de CLI ofwel Command Line Interface noemt is hetzelfde.

Informatie over wat te doen in de terminal kon je, als je over de juiste telefoonnummers beschikte ook weer in BBS’sen vinden. Ook een BBS was namelijk benaderbaar middels een telefoonnummer. De werking van de VAX- en Unix-terminal verschilde, dus de mogelijkheid om informatie uit BBS’sen te halen was voor beginners geen overbodige luxe.

Zelfs in het boek Kraken en Computers uit 1985 (ik zeg het nog maar een keer) werd al beschreven dat het behalen van het hoogste niveau van systeemrechten het einddoel van de hacker is. Een bezigheid die momenteel ook wel “privilege escalation” wordt genoemd.

De stappen zoals ethical hackers deze vandaag de dag uitvoeren waren vergelijkbaar met die uit het boek Kraken en Computers

Tot mijn verbazing is er in het boek Kraken en Computers verrassend veel terug te vinden over de stappen die men ondernam om een computersysteem te hacken. Methodieken om een computersysteem met succes te hacken worden vandaag de dag in boeken over ethical hacking middels de onderstaande stappen beschreven. Ik heb de stappen, die dikgedrukt aangeduid zijn, vertaald naar de situatie in 1985, zoals deze ook beschreven staan in het boek Kraken en Computers.

- Reconnaissance

Het vooronderzoek naar het doelwit wordt uitgevoerd door te zoeken naar informatie in Bulletin Board Systems. Ook het bladeren door vacatures gaf veel informatie prijs over de systemen die een organisatie gebruikte, zeker als er een vacature voor system operator ergens open stond. - Scanning (bannergrabbing)

Er werd verbinding gemaakt door in te bellen op het computersysteem om te kijken of het telefoonnummer inderdaad legitiem was. Tevens werd er gekeken of er op het loginscherm meteen al informatie prijs werd gegeven, zoals de naam van het systeem. - Gaining access (brute force dictionary attack)

Tevens is er in Kraken en Computers beschreven dat men ook toen al vooraf veel gebruikte admin-accounts en wachtwoorden in een lijst had staan die gebruikt kon worden voor brute force aanvallen. - Privilege Escalation

Door te zoeken naar informatie over admin-accounts

Tegenmaatregelen die bedrijven konden nemen

Ook in de jaren 80 konden bedrijven zich wapenen tegen digitale criminaliteit. Dat deed men toen niet door regelmatig computersystemen te updaten. Sterker nog, updaten zoals we dat nu kennen kwam niet voor. Een upgrade naar een complete nieuwe versie van een computersysteem kwam daarentegen natuurlijk wel voor. Onderstaande een aantal maatregelen die systeembeheerders in de jaren 80 konden nemen om te voorkomen dat er misbruik werd gemaakt van hun systemen.

Wachtwoordbeleid invoeren en handhaven

Iets wat in de jaren 80 iets minder voor de hand liggend was als nu. Zo kwam het voor dat gebruikers een gelijknamig wachtwoord en inlognaam gebruikte. Zelfs systeembeheerders hanteerde soms (maar lang niet altijd) zelfs de standaard meegeleverde gebruikersnaam en wachtwoord vanuit de leverancier. Een situatie die je nu ziet, het verlopen van een wachtwoord na 90 dagen en het invoeren van complexiteit zal toentertijd nooit goedgekeurd zijn door het management. Aan de andere kant, het brute forcen van een gebruikersnaam en wachtwoord ging in de jaren 80 beduidend langzamer. Een heel complex wachtwoord was daarom ook niet nodig.

Niet van buitenaf benaderbare systemen

Een andere manier om te voorkomen dat er een digitale inbraak plaats kon vinden was simpelweg het offline brengen van systemen en deze alleen op het interne netwerk beschikbaar te stellen. Natuurlijk was dat niet altijd mogelijk.

Niet onderling verbinden van interne systemen

Er staat in Kraken en Computers ook beschreven dat via een systeem dat buitenaf beschikbaar was verder kon worden gegaan naar andere systemen op het interne netwerk. Door deze systemen te isoleren kon het dieper doordringen in een computernetwerk worden voorkomen. Daarmee kon ook worden voorkomen dat onbevoegden informatie konden lezen. Hierover wordt ook geschreven in De Telegraaf van 15 maart 1985. Dat ik naar dit artikel refereer is geen toeval, er wordt namelijk gesproken over een freelance journalist die toegang kreeg tot het computersysteem van het RIVM. Een belangrijk stuk van het boek Kraken en Computers is hieraan geweid.

Invoering van een terugroepsysteem

Ook hier wordt in het krantenartikel over geschreven. Computersystemen zonder terugroepsysteem namen klakkeloos alle verbindingsverzoeken aan. Computersystemen met terugroepsysteem beschikten over een database met gebruikersnamen van medewerkers die waren gekoppeld aan hun telefoonnummer waarmee zij willen inbellen. Dit is dus een vooraf bepaalde lijst. Wanneer een thuiswerker belt met een afwijkend telefoonnummer wordt er geen verbinding tot stand gebracht.